Если же перейти на экран

Системные настройки

Системные настройки

Защита и безопасность (

Защита и безопасность (

System Preferences

System Preferences

Security & Privacy), открыть вкладку Конфиденциальность (Privacy), а затем установить флажок Ограничить трекинг рекламы (Limit Ad Tracking), то можно вовсе отказаться от сбора данных для таргетирования рекламы.

Security & Privacy), открыть вкладку Конфиденциальность (Privacy), а затем установить флажок Ограничить трекинг рекламы (Limit Ad Tracking), то можно вовсе отказаться от сбора данных для таргетирования рекламы.

Программное обеспечение

Внедрение опасного софта в операционную систему пользователя и кража его данных могут осуществляться не только с помощью вредоносных ссылок и вложений в электронной почте, но и через программное обеспечение, зачастую доверенное. К примеру, скачивая взломанные версии программ или инструменты для их взлома, вы рискуете получить в довесок троянское приложение, способное проанализировать все содержимое жесткого диска и памяти и отправить собранные пароли и прочие персональные данные хакерам.

КЕЙС В 2010 г. семейная пара из США приобрела в рассрочку в магазине Aaron's ноутбук Dell Inspiron 14. Из-за бухгалтерской ошибки эта компания не провела последний платеж, после чего занесла семейную пару в список должников и удаленно запустила на купленном ноутбуке специальную программу PC Rental Agent. С помощью этой программы оператор получает удаленный доступ к компьютеру, может следить за выполняемыми на нем операциями, подключаться к встроенной камере, перехватывать сетевой трафик и данные, вводимые с клавиатуры. Все эти средства разрабатывались с целью удаленно заблокировать краденую аппаратуру. Спустя месяц, на протяжении которого посторонние наблюдатели подключались к ноутбуку почти 350 раз, менеджер магазина Aaron's явился к семейной паре домой, чтобы забрать компьютер. В качестве подтверждения того, что компьютер продолжает использоваться, менеджер предъявил сделанную веб-камерой ноутбука фотографию семейной пары, сидящей в гостиной на диване. Супруги немедленно подали в суд иск о вторжении в частную жизнь, но практика компании Aaron's была признана законной

[818],

[819],

[820].

Метаданные

Если вы много фотографируете или ведете видеосъемку, то первое, что вам приходит на ум при слове «метаданные», – дополнительные сведения о фотографиях/видеозаписях с камеры, хранящиеся в форматах EXIF и IPTC внутри мультимедийных файлов, а также в разделе меню «Свойства»

[821] (об этом сказано в предыдущих главах). Эти цифровые файлы содержат сведения о камере, а также дате и месте съемки, если устройство оборудовано GPS-модулем (например, большинство современных смартфонов и планшетов). Мы уже говорили о рисках, с которыми сталкивается пользователь, когда публикует такие файлы в интернете, предварительно не удалив метаданные.

Примечание. Также метаданные в фото и видеозаписях помогают распознавать фейки. Если, к примеру, новость сопровождается якобы свежими кадрами, но в метаданных фотографий указана давно прошедшая дата, вероятно, новость не соответствует действительности. Также недостоверными могут считаться снимки, в метаданных которых упоминается графический редактор, например Adobe Photoshop, или встроенная миниатюра не соответствует полноразмерному изображению.

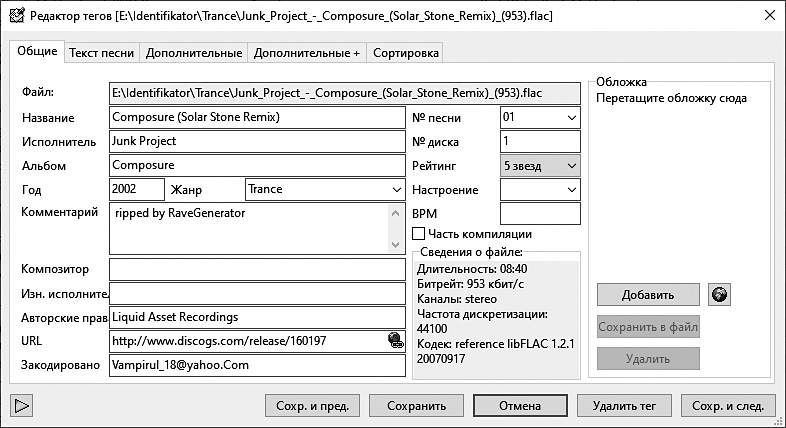

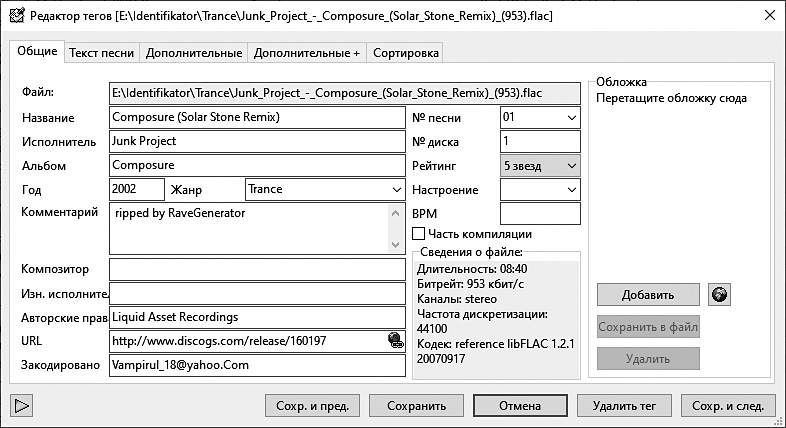

Некоторую информацию, идентифицирующую пользователя, могут содержать аудио– и видеофайлы: например, в аудиофайлах MP3, AIFF и некоторых других используются теги ID3 (рис. 9.1).

Рис. 9.1. Аудиофайлы некоторых форматов содержат ID3-теги

Из файла на рис. 9.1 можно выяснить ник нарушителя авторских прав, рипнувшего дорожку с CD-диска данного исполнителя (т. е. создавшего ее цифровую копию), а также адрес электронной почты пользователя, создавшего копию композиции в формате FLAC. Данный адрес электронной почты может быть использован для идентификации пользователя, создавшего копию музыкального трека в нарушение авторских прав. Теги можно редактировать, открыв аудиофайл в такой программе, как Windows Media Player.

Примечание. Метаданные некоторых файлов, в частности графических, могут содержать вредоносные сценарии и файлы, способные привести к заражению компьютера, хотя попутно файлы выполняют свое предназначение в соответствии с их форматом

[822]. К примеру, графические файлы в формате PNG способны отображать изображение, скрытно устанавливая троянскую программу

[823].

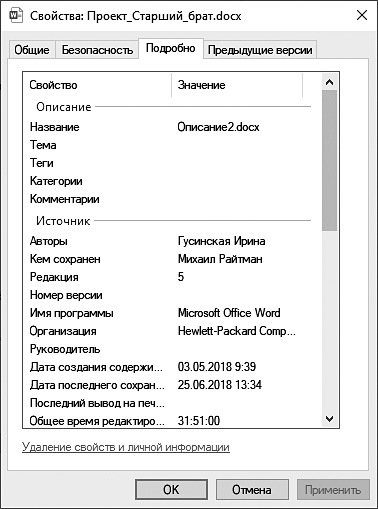

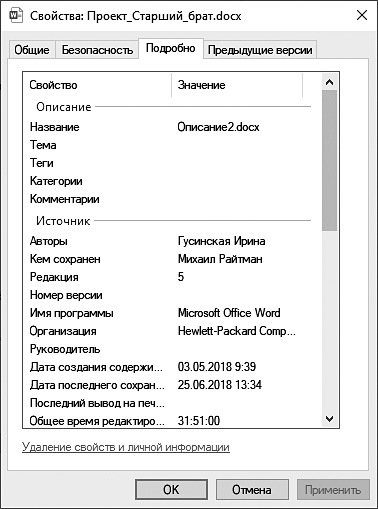

Но мультимедийные файлы не единственный источник данных, позволяющих идентифицировать создателя (пользователя). Создавая документы в какой-либо программе, например Microsoft Office (в том числе лицензионной), а затем публикуя их в общедоступной сети, вы можете, не задумываясь об этом, раскрыть свою персональную информацию. Например, упомянутый пакет программ Microsoft Office добавляет в каждый сохраняемый файл метаданные, зачастую позволяющие достаточно точно идентифицировать его создателя (рис. 9.2).

Рис. 9.2. Метаданные документа Microsoft Word

Системные настройки

Системные настройки

Защита и безопасность (

Защита и безопасность (

System Preferences

System Preferences

Security & Privacy), открыть вкладку Конфиденциальность (Privacy), а затем установить флажок Ограничить трекинг рекламы (Limit Ad Tracking), то можно вовсе отказаться от сбора данных для таргетирования рекламы.

Security & Privacy), открыть вкладку Конфиденциальность (Privacy), а затем установить флажок Ограничить трекинг рекламы (Limit Ad Tracking), то можно вовсе отказаться от сбора данных для таргетирования рекламы.