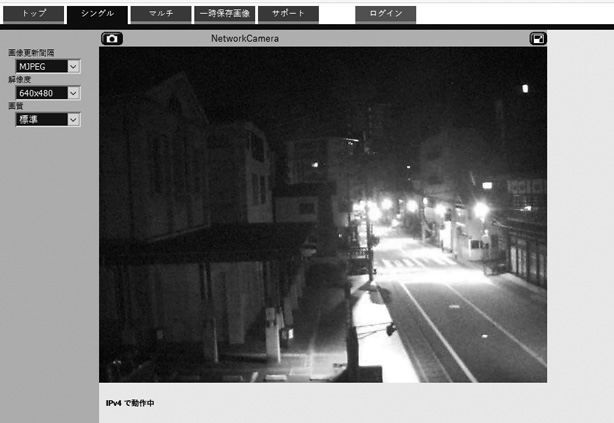

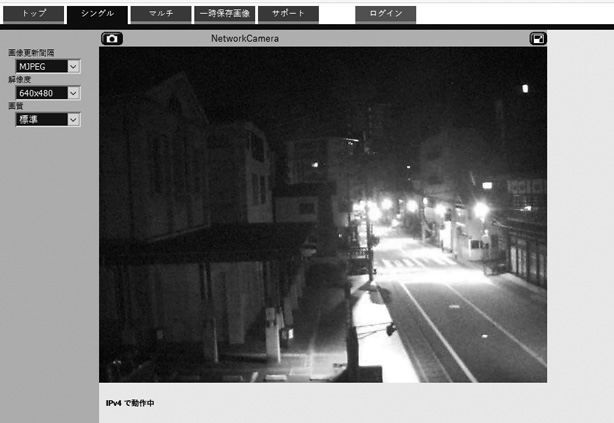

В этой главе следует упомянуть об IP-камерах, отличающихся от веб-камер тем, что они являются самодостаточными устройствами наблюдения (по сути, отдельными небольшими компьютерами). IP-камеры имеют собственный IP-адрес в сети и защищаются двумя факторами – собственно числовым IP-адресом и паролем (веб-камера не имеет отдельного IP-адреса; ее взлом подразумевает атаку на компьютер, к которому она подключена, и перехват данных через драйвер видеокамеры). Адреса IP-камер несложно вычислить или найти в интернете с помощью обычной поисковой системы, например Google, если использовать специальные поисковые запросы. Например, на рис. 11.1 показана страница камеры, найденной за пару минут по запросу inurl:»viewerframe?mode=». Существуют и другие поисковые запросы, а также специальное программное обеспечение, предназначенное для поиска IP-устройств (не только камер, но и роутеров, принтеров и т. п.), например Shodan

[1129], ZoomEye

[1130] и Censys

[1131].

Рис. 11.1. Изображение с IP-камеры, найденной с помощью Google

Примечание. Описываемые инструменты созданы для поиска уязвимых устройств и содержат средства защиты от злонамеренного использования. Все запросы протоколируются, а среди результатов поиска попадаются ханипоты.

Дефолтные логины/пароли хакер может найти в инструкции к камере, которые доступны в интернете, либо на специальных сайтах, публикующих списки дефолтных связок «логин/пароль» для устройств разных производителей. Даже если дефолтный пароль изменен владельцем, очень часто сам логин остается без изменения (как правило, admin) и злоумышленнику нужно подобрать только пароль – методом перебора (если система не ограничивает количество попыток) либо путем анализа используемых владельцем камеры других связок логина и пароля, если таковые похищены. В некоторых случаях остается доступным служебный аккаунт для сервисных центров и вендоров. Его данные в инструкции не указываются, но хакеры обмениваются такой информацией на тематических форумах. А для доступа к консолям камер некоторых производителей, например Reolink или Vivotek, по умолчанию пароль и вовсе не требуется. Еще существуют модели камер, код прошивок которых содержит самые разные уязвимости. Например, можно получить доступ к камере после нескольких попыток ввести неправильный пароль или нескольких нажатий кнопки Cancel

[1132].

Получив несанкционированный доступ к камере, злоумышленники могут транслировать изображение всем пользователям в интернете или продавать его за определенную плату. Применив инструменты распознавания лиц, злоумышленники могут идентифицировать людей на видеозаписях и в дальнейшем шантажировать и троллить их, как это произошло в 2016 г. с порноактрисами на сайте «Двач» (см. главу 9).

КЕЙС В 2017 г. журналисты BBC обнаружили в интернете площадку, на которой за несколько сотен рублей продавался доступ к камерам в частной московской клинике. На сайте можно было подключиться к камерам, установленным не только в медицинских учреждениях, но и в публичных домах, комнатах для виртуального секса, женских раздевалках и частных домах по всему миру

[1133].

Хакеры могут подключаться не только к IP-камерам, но и к другим IoT-устройствам, оборудованным микрофонами и камерами, например к смарт-телевизорам или игровым консолям. Некоторые устройства при этом используют и встроенные функции распознавания лиц, предназначенные, например, для защиты детей от просмотра каналов со «взрослым» контентом. Фотографии пользователя не передаются на серверы производителя (например, компания Samsung это отрицает

[1134]). Но злоумышленники могут перехватить передаваемые сведения об активации данной функции, чтобы определить, когда владелец смотрит телевизор, и спланировать преступление. Другая возможная цель перехвата – получение доступа к данным, хранящимся в памяти устройства. Похищение информации становится возможным из-за брешей в системе безопасности, появляющихся в результате недоработок производителей и неосторожности пользователей. ФБР в официальном пресс-релизе предупреждает об опасности «умных» телевизоров, которые позволяют их производителям шпионить за пользователями, а также могут быть использованы хакерами для похищения персональных данных. Также в пресс-релизе даны рекомендации по безопасности

[1135].

Как уже упоминалось ранее, в случае атаки на охранные системы, получив доступ к камере/микрофону, злоумышленники, чтобы скрыть преступление, могут подменить изображение, которое транслируется на мониторы видеонаблюдения. Или наоборот, транслировать съемку инсценированного происшествия с целью отвлечения сотрудников службы безопасности и правоохранительных органов от места настоящего преступления.

Чаще всего взлом возможен из-за использования владельцем камеры дефолтного или простого пароля, который злоумышленники подбирают в ходе атаки, используя специализированный софт

[1136]. В других случаях к утечкам приводят уязвимости в программном коде, оставленные производителем. Чтобы злоумышленники не могли их использовать, производителю устройства следует своевременно выпускать патчи безопасности, а владелец камеры должен их устанавливать. Чтобы надежнее защитить камеру от несанкционированного доступа, также рекомендуется отключать дефолтные учетные записи и включать фильтрацию IP-адресов для блокировки посторонних подключений

[1137].

В конце главы мы рассмотрим меры защиты более подробно, а сейчас поговорим об опасности подслушивания и перехвата голосовых данных с помощью систем распознавания речи, часто называемых «голосовые помощники».

Системы автоматического распознавания речи

К системам автоматического распознавания речи (ASR, Automatic Speech Recognition) относятся программы, способные распознавать в речи человека команды и реагировать на них. Развитие нейронных сетей, методов глубокого обучения и технологии больших данных привели к существенному прогрессу ASR-систем, в частности голосовых помощников. К последним относятся разработки различных производителей, например Apple Siri, Microsoft Сortana, Amazon Alexa, Samsung Bixby, «Яндекс Алиса» и Google Assistant. Голосовые помощники делают взаимодействие пользователя с устройствами гораздо более удобным. Например, можно, не трогая лежащий на столе смартфон, «попросить» его позвонить любому человеку, чей контакт есть в адресной книге, или набрать новый номер, запустить приложение либо приобрести что-нибудь в интернет-магазине. В последнее время разработчики внедряют в системы «умного» дома ASR-технологии, в том числе и с применением голосовых помощников. Это позволяет с помощью голосовых команд управлять разными их функциями, например освещением или даже приготовлением пищи.