Онлайн книга «Старший брат следит за тобой. Как защитить себя в цифровом мире»

КЕЙС В 2019 г. специалисты компании Avast выяснили, что свыше 600 000 GPS-трекеров, использующихся для регистрации местоположения детей, пожилых людей, домашних животных и т. п., защищены дефолтным паролем «123456». Получив доступ к таким устройствам, злоумышленники могут подслушать звуки, раздающиеся около владельца трекера; изменить данные о геопозиции трекера, а также узнать телефонный номер SIM-карты, которая используется в трекере. Хотя пользователи могут изменять пароль для доступа к трекеру на свой, более надежный, свыше 600 000 владельцев проигнорировали эту настройку [1180].

С фитнес-браслетов и «умных» часов, как и с прочих IoT-гаджетов и связанных с ними приложений собираются статистические данные об использовании, формируя миллионы профилей с предпочтениями каждого владельца. Эту информацию разработчики девайсов могут продавать (и продают [1181]) сторонним компаниям, и не только маркетинговым, но, к примеру, страховым, чтобы те могли оценить состояние здоровья потенциального клиента и риск возникновения у него каких-либо заболеваний – а это может влиять на стоимость страховки [1182].

Очевидно, самый важный с точки зрения безопасности вопрос при использовании IoT-устройств: так ли необходимо, чтобы приобретаемое устройство имело доступ к интернету? И решить его надо перед покупкой. Если необходимости нет – вероятно, существует более безопасное устройство аналогичного назначения, не имеющее IoT-функций (зачем переплачивать за них, если они не нужны?), либо девайс можно использовать без подключения к Сети. Так, большинство современных телевизоров оборудованы смарт-функциями, предусматривающими подключение к интернету. Если вы планируете смотреть только кабельные каналы и хранящиеся на USB-накопителе или в медиацентре видеофайлы – стоит подключать телевизор к интернету только для обновления прошивки. Так вы избавитесь от лишней нагрузки на домашнюю сеть и заодно обезопасите себя и устройство (например, от вовлечения в ботнет-сеть).

КЕЙС В декабре 2020 г. в результате кибератаки на серверы провайдеров сотовой связи, обеспечивающие работу коммуникационных сервисов терминалов PickPoint, 2732 постамата открылись, предоставив свое содержимое всем желающим. Восстанавливать работу каждого постамата инженерам компании пришлось лично, выезжая на каждый объект. Несмотря на оперативную реакцию компании PickPoint, некоторые посылки были похищены [1183], [1184].

Перед покупкой рекомендуется поискать в интернете информацию о том, насколько выбранное устройство безопасно, о реакции производителя на обнаруженные в нем уязвимости (оперативно ли они выпускают патчи безопасности). Также стоит выяснить, есть ли возможность отключать передачу статистических данных, менять настройки безопасности (логин/пароль, настройки root-аккаунта) и т. п.

Если устройство уже куплено, обезопасить его от несанкционированного доступа, а себя – от утечек персональных данных можно следующим образом:

■ Установить все выпущенные обновления и настроить автоматическое обновление девайса по мере выхода патчей. Если устройство не имеет постоянного подключения к интернету, устанавливать обновления можно по мере их выхода или, например, каждые несколько месяцев (подключая девайс к Сети).

■ Настроить параметры безопасности в соответствии с рекомендациями: сменить дефолтный пароль, учетные записи администратора и т. п. Тщательно настроить профили доступа и роли пользователей, исключая несанкционированный доступ.

■ Отключить передачу избыточной информации: выбрать данные, которые устройство отправляет в Сеть; отключить рекламные трекеры и т. п. С помощью правил брандмауэра в домашней сети блокировать трафик, передаваемый на сторонние и сомнительные серверы.

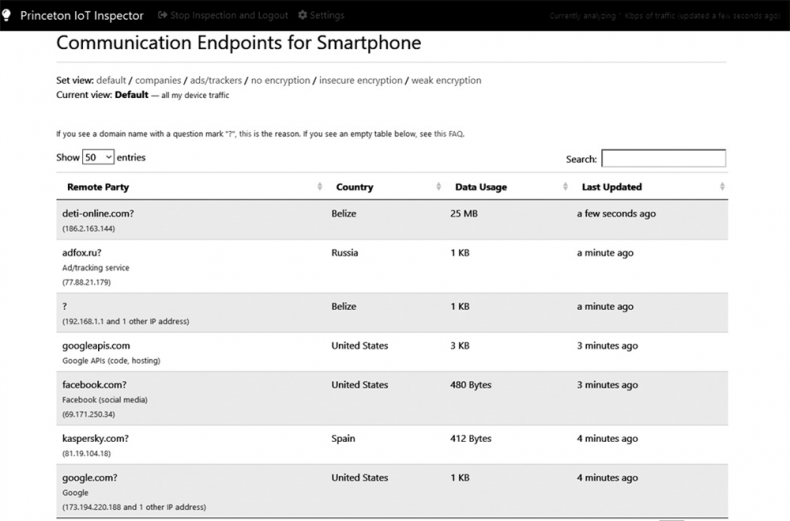

Вы можете проанализировать свою сеть на предмет того, с какими сайтами и в каком объеме ваши устройства обмениваются данными. Для этого есть несколько инструментов; например созданная в Принстонском университете программа IoT Inspector с открытым исходным кодом [1185]. Установите ее, и вы сможете, собрав анонимную статистику без учета MAC-адресов и внешних IP-адресов ваших гаджетов, проанализировать трафик, которым обмениваются устройства в вашей сети (рис. 11.2).

Рис. 11.2. Сбор статистики об обмене трафиком с ресурсами в интернете одного из устройств

Как ясно из рисунка, пока пользователь устройства слушает аудиосказку с ресурса deti-online.ru, девайс обменивается данными с популярными социальными, рекламными и маркетинговыми сетями, в том числе «Яндекс Adfox».

По завершении сеанса можно скачать лог работы инструмента, а также удалить все зафиксированные данные.

■ Следить за новостями об обнаруженных уязвимостях и взломах (например, об угонах логинов/паролей). В случае утечки необходимо сменить учетные данные во всех профилях, используемых на устройстве.

■ Обезопасить домашнюю сеть в соответствии с рекомендациями из главы 8. Использовать антивирусное программное обеспечение на компьютерах и мобильных устройствах, используемых в домашней сети.

Для дополнительной безопасности можно настроить домашнюю сеть так, чтобы по умолчанию доступ к внутренней сети из интернета был закрыт и снаружи можно было получить доступ только к определенным функциям некоторых устройств [1186]. Также можно создать отдельную виртуальную сеть для IoT-устройств, защищенную брандмауэром и/или с помощью VPN-подключения [1187]. Это поможет изолировать потенциально небезопасные устройства от основных сетей и ресурсов.

■ Устанавливать приложения, патчи и прошивки только из официальных источников. Без лишней необходимости не использовать альфа– и бета-версии приложений и прошивок. Такие «сырые» предрелизные версии могут содержать уязвимости.