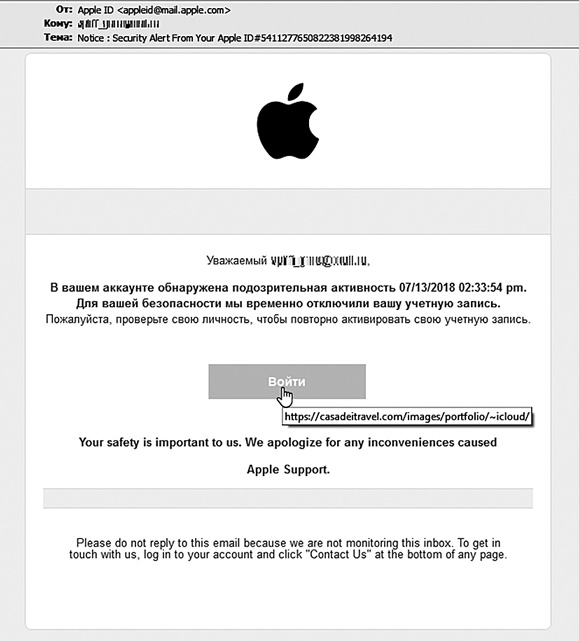

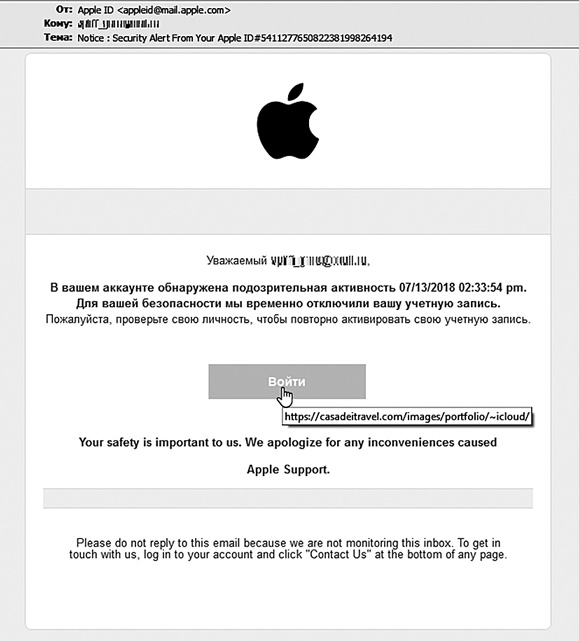

Пример типичного фишингового письма показан на рис. 3.1.

Рис. 3.1. Фишинговое письмо якобы от компании Apple

В данном случае довольно легко определить, что на самом деле письмо получено не от компании Apple. Так, злоумышленники производили массовую (нецелевую) рассылку, поэтому вместо имени адресата указан электронный адрес (на рисунке размыт из соображений безопасности). Злоумышленники даже не потрудились разузнать имя владельца адреса электронной почты, хотя это довольно легко сделать. Рассылая такие письма, они рассчитывают на то, что потенциальная жертва испугается, поверив, что ее аккаунт заблокирован, сразу нажмет кнопку «Войти» и на открывшейся странице введет учетные данные своего аккаунта Apple ID. Но если посмотреть адрес, на который ведет кнопка-ссылка, то можно увидеть, что он принадлежит вовсе не серверу Apple. Кстати, если все-таки перейти по ней, откроется довольно похожая на оригинал копия сайта компании Apple с формой ввода адреса и пароля Apple ID. Причем в любые другие разделы сайта, например Support, перейти невозможно: ссылки никуда не ведут. Разумеется, при вводе данных авторизация не происходит, а информация передается злоумышленникам.

Мошенники становятся все более искусными и применяют методы социальной инженерии: от угроз («если вы не сообщите ваши данные в течение недели, ваш счет будет заблокирован») и личного обращения к жертве до шифрования ссылок или имитации реальных адресов. Фишеры стараются делать ссылки похожими на адреса реальных сайтов, поэтому только наблюдательный пользователь может обратить внимание на то, что адрес в строке браузера отличается от настоящего. Адреса могут включать в себя название реального домена, дополненное другими словами (например, вместо https://www.apple.com адрес https://www.login-apple.com). Популярный в последнее время фишинговый прием – рассылка писем, содержащих адрес с точками вместо косых черточек, внешне очень похожий на реальный (вместо https://www.apple.com/personal/login – https://www.apple.com.personal.login или, скажем, https://www.apple.com-personal.login). Применяется также многократное повторение слов в адресе сайта, что вводит в заблуждение невнимательных или неуверенно чувствующих себя в интернете людей (например, https://www.fcbk.com/www.facebook.com/facebook/login.facebook.com.php).

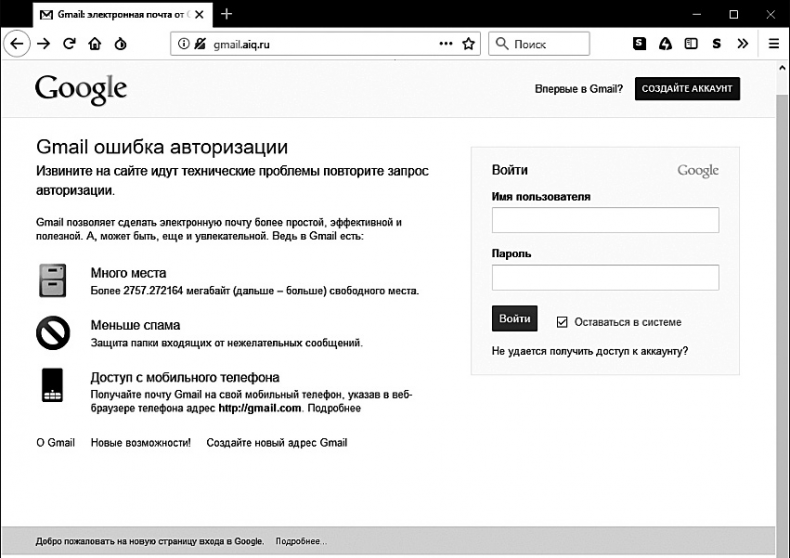

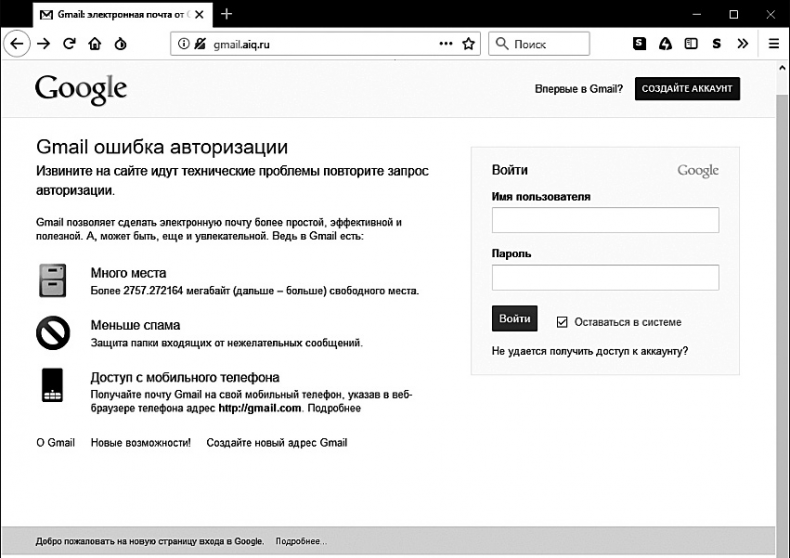

Есть и другие приемы, притупляющие бдительность пользователя. Так, ссылка может выглядеть как настоящая, но вести не на реальный сайт, а на ресурс мошенников. При этом различаются текст ссылки (если его скопировать именно как текст, вставить в адресную строку веб-браузера и нажать Enter, то откроется настоящий сайт) и значение элемента a в HTML-коде (это и есть ссылка на ресурс мошенников). Вот как может выглядеть HTML-код: https://(видимая ссылка на настоящий сайт). Некоторые сервисы электронной почты, если открывать их в веб-браузере (например, Safe-mail.net), при наведении указателя мыши на ссылку в письме показывают реальное значение элемента a в HTML-коде, а некоторые (например, почта «Яндекс») представляют его в зашифрованном виде. Либо, например, поддельная ссылка окружается второстепенными, позволяющими перейти на реальный сайт. На рис. 3.2 показан пример типичного фишингового сайта, передающего злоумышленникам логины/пароли аккаунтов Google. Обратите внимание на адрес сайта.

Примечание. Кстати, опасность фишинга существует при использовании не только электронной почты, но и любых других средств текстового общения, таких как мессенджеры и SMS (если вы размещали объявления на сайте Avito или «Авто.ру», то, вероятно, получали сообщения с предложением обмена товарами и перехода по ссылке). Кроме того, для фишинговых атак злоумышленники нередко используют и облачные сервисы, такие как «Google Календарь» и «Google Фото», размещая там документы с фишинговыми ссылками

[99].

Рис. 3.2. Пример фишингового сайта с формой Google

В редких случаях формы для ввода персональных данных могут содержаться в самом письме – тут важно помнить, что ни одна нормальная компания не будет поступать таким образом. Введенные в такую форму данные утекут на сервер злоумышленников.

КЕЙС Эксперт из Университета Эрлангена‒Нюрнберга провел среди студентов исследование

[100] с имитацией фишинговой атаки через электронную почту и Facebook. Было создано поддельное сообщение от имени организаторов форума по кибербезопасности со ссылкой для просмотра фотографий с мероприятия. Когда к адресату обращались по имени, по ссылке последовали 45 % людей, а когда без указания имени – 20 %. Большинство людей заявили, что щелкнули по ссылке из любопытства, доверяя своему компьютеру или университету. Кроме того, они посчитали, что компьютер заблокирует доступ к сайту, если тот окажется вредоносным. А один из студентов заявил, что не боится вирусов, так как пользуется macOS и Firefox.

Социальная инженерия

Вопреки мнению обывателей, большинство утечек данных и краж финансовых средств с личных счетов происходит не из-за взлома, а из-за несоблюдения жертвами элементарных правил цифровой гигиены. Грубо говоря, люди сами отдают преступникам сведения о себе и ключи для доступа к информации и банковским счетам. Для формирования доверительных отношений преступник представляется тем, кому жертва атаки может или должна доверять: сотрудником службы безопасности сервиса, банка или магазина, которым она пользуется; представителем органов власти или правоохранителем; родственником; человеком, попавшим в трудную ситуацию; ведущим шоу, в котором разыгрываются ценные призы, и т. п. В ходе атаки преступники часто применяют различные психологические уловки, например запугивая жертву (обвиняя в нарушении законодательства и даже в совершении преступления и т. п.) и пытаясь заставить быстро принять решение (заявляя, что срок действия предложения ограничен и т. д.). Псевдосотрудник службы безопасности может при разговоре включить запись звуков, характерных для работы в офисе; мошенник, говорящий с женщиной, может для создания напряженной обстановки включить запись голоса плачущего младенца. Нередко хакеры предварительно проводят разведку – анализируют сведения о жертве, доступные в социальных сетях. Они делают это с помощью инструментов для автоматизированного сбора данных (например, SimplyEmail

[101], ePochta Extractor

[102] или Foca

[103]) и прочих утилит (о средствах сбора информации рассказывается на сайте https://osintframework.com), а также утекших баз данных (например, https://weleakinfo.com с 10 млрд записей)

[104]. Собранная информация позволяет вести эффективные целенаправленные атаки.