Поскольку этот метод не требует хранения данных на компьютере пользователя, его очень трудно заметить и почти невозможно избежать (например, отпечаток с помощью Audio API, когда на основе обработки аудиосигналов каждому устройству/браузеру присваивается уникальный идентификатор

[665]). Если cookie-файлы действуют в рамках только одного домена, уникальные особенности остаются неизменными при посещении различных сайтов. Это значительно упрощает слежку за перемещениями пользователя в интернете. Хуже того, если сохранение cookie-файлов можно отключить, то уникальные особенности скрыть нельзя. В 2015 г. в браузер Pale Moon была добавлена опция canvas.poisondata (доступна на странице настроек about: config), при установке которой в положение true функции, читающие пиксели с элемента canvas, будут получать случайные значения, что должно затруднить атаки типа canvas fingerprinting

[666]. В 2018 г. в браузере Firefox был представлен метод противодействия скрытой слежке за пользователями при помощи API Canvas, который сводится к выводу диалога с запросом подтверждения операции при использовании на сайте кода для обработки изображений, получающего содержимое областей при помощи API getImageData

[667].

Также сайты, преимущественно интернет-магазины и социальные сети, в процессе перемещения пользователя по Всемирной паутине генерируют в ссылках так называемые строки запроса. В этих строках может скрываться масса интересной для рекламных компаний информации: ссылка, по которой вы перешли на сайт; данные о вашем местонахождении и т. п. К примеру, ссылки

https://www.amazon.com/Steve-Jobs-NeXT-Big-Thing-ebook/dp/B006VOM5V6/ref=pd_sim_351_2/144-4252601-3224804?_encoding=UTF8&pd_rd_i=B006VOM5V6&pd_rd_r=f61b87a6-8484-4ac9-99f9-dfda211ee4e5&pd_rd_w=vlavM&pd_rd_wg=P8OqO&pf_rd_p=5c130f77-a5ef-4ffd-9db1-c29a354f52f9&pf_rd_r=PYZA8JEN5KCCYFYQC16V&psc=1&refRID=PYZA8JEN5KCCYFYQC16V

и

https://www.amazon.com/Steve-Jobs-NeXT-Big-Thing-ebook/dp/B006VOM5V6/

ведут на одну и ту же страницу. В первом случае ссылка содержит избыточную строку запроса, предназначенную для маркетологов Amazon и сторонних компаний

[668], во втором – «чистая» ссылка, без строки запроса.

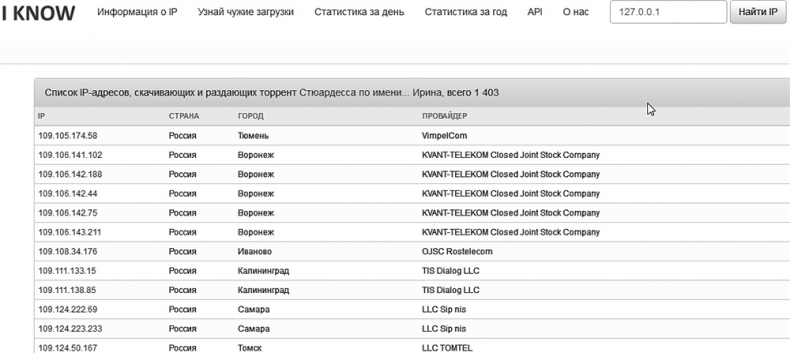

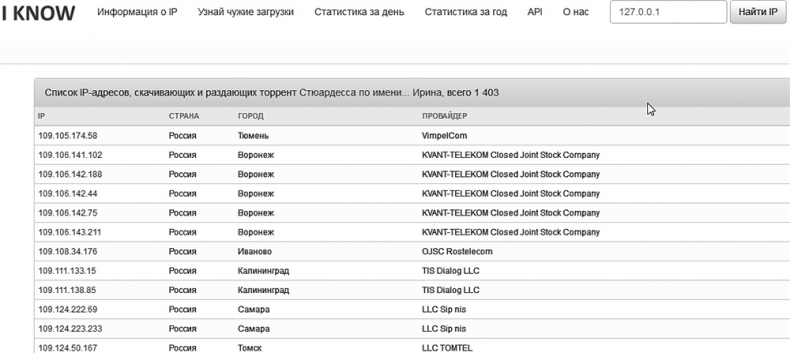

Примечание. Сайт https://iknowwhatyoudownload.com позволяет просмотреть список торрентов, которые были скачаны по запросу с определенного IP-адреса, например вашего. Также вы можно просмотреть статистику по торрентам: с каких IP-адресов скачивали тот или иной торрент (рис. 8.1). С помощью сервиса можно зашифровать любую ссылку на безобидный сайт, скажем facebook.com, и отправить любому другому пользователю, например другу или коллеге. После того как пользователь перейдет по ссылке, он увидит зашифрованный в ссылке адрес сайта, в примере – facebook.com, а вы – список торрентов, которые он скачивал. Стоит отметить, что данный сервис может отображать общий список торрентов для IP-адреса, если пользователю он выдается динамически, а не статически.

Рис. 8.1. Список (фрагмент) IP-адресов пользователей, интересовавшихся торрентом с порноконтентом «стюардессы Ирины»

Для фиксации перемещений пользователей применяются веб-маячки (beacon) – крохотные (1×1 пиксель) изображения на сайте, которые дают браузеру команду вызвать другой сервер для считывания или записи собственного cookie-файла (или регистрации запроса иным способом). Таким образом компания, разместившая маячки, может вести учет основных действий пользователей, взаимодействующих с контентом страницы

[669]. Согласно докладу

[670] исследователей Принстонского университета, сотни

[671] из числа наиболее посещаемых сайтов следят за действиями своих посетителей без предупреждения. Специальные сценарии фиксируют переход по ссылкам, прокрутку страницы мышью и нажатие клавиш. Наиболее распространенными и навязчивыми считаются решения компаний Yandex, FullStory, Hotjar, UserReplay, Smartlook, Clicktale и SessionCam. Сценарии записывают все данные, вводимые пользователями в веб-формы, включая Ф.И.О., адреса электронной почты, телефонные номера, номера социального страхования, даты рождения. В некоторых случаях перехватываются даже пароли и последние четыре цифры номеров банковских карт. Некоторые сайты, например walgreens.com, собирали медицинские записи посетителей, включая сведения о рецептах, а интернет-магазин Bonobos передавал компании FullStory полные номера банковских карт посетителей. Кроме того, некоторые компании передают собранные сведения по небезопасному протоколу HTTP, оставляя персональные данные пользователей без защиты

[672].

Помимо прочего, рекламные компании занимаются анализом поведения пользователей, выявляя индивидуальные особенности каждого из них: скорость перемещения мыши, скорость просмотра изображений и длительность просмотра видеороликов, фильтры поиска, предпочтения при выборе товаров, частота щелчков мышью, время нахождения на странице до перехода на другую и т. д.

[673]

Примечание. В браузерах есть функция Do Not Track (DNT) – «Не отслеживать». Ее активация сообщает всем посещаемым вами сайтам, их рекламодателям и другим поставщикам контента, что вы против слежки за вами в интернете, но ни к чему их не обязывает. Владелец сайта вовсе не обязан прекращать следить за вами.