Как и при любой трансформации, особенно масштабов IoT, мы наблюдаем немало неудачных попыток внедрения новых решений и даже целый ряд весьма громких провалов. Так будет и дальше. Ошибки и проблемы возникают во всех аспектах IoT, включая технологии, решения, партнерства, бизнес-модели, механизмы внедрения и т. д. Нам – отдельным людям, командам, отраслям – важно учиться на этих ошибках. Конечная цель заключается в том, чтобы не повторять их, а промежуточная – по крайней мере находить способы минимизировать их количество и влияние на бизнес.

Знаю, это прозвучит как клише, но скажу все равно: не стоит бояться ошибок – кто не рискует, тот не пьет шампанское. Нам стоит идти на обоснованный риск и экспериментировать с новыми технологиями и бизнес-идеями. Но это должен быть осознанный риск. Мы должны делать все возможное для максимизации своих шансов на успех и минимизации риска. Я вовсе не призываю вас «ошибаться как можно чаще». Лучше «вместе учиться на ошибках». Именно поэтому нам стоит не только возвещать о своих победах, но и честно рассказывать о неудачах и – что важнее – уроках, которые мы извлекли. Если хотите учиться на ошибках коллег, надо сообщать им о собственных.

Рисунок 8.2. Типичные ошибки

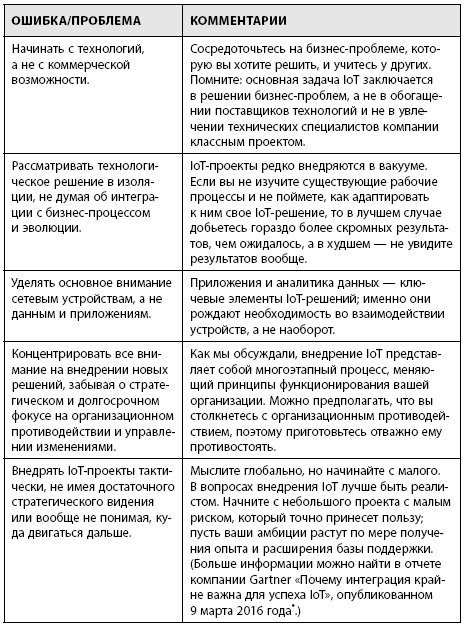

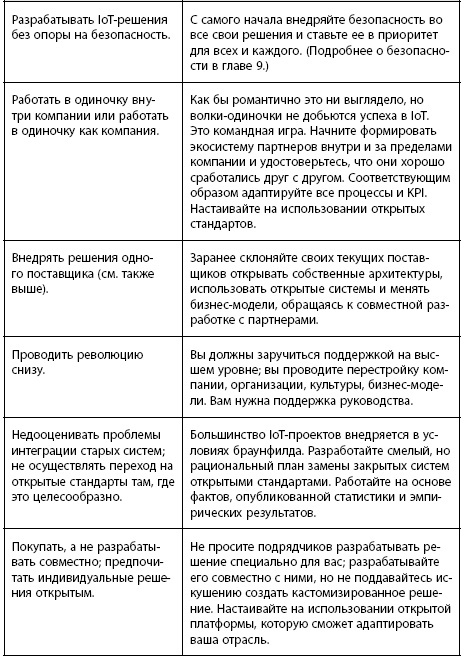

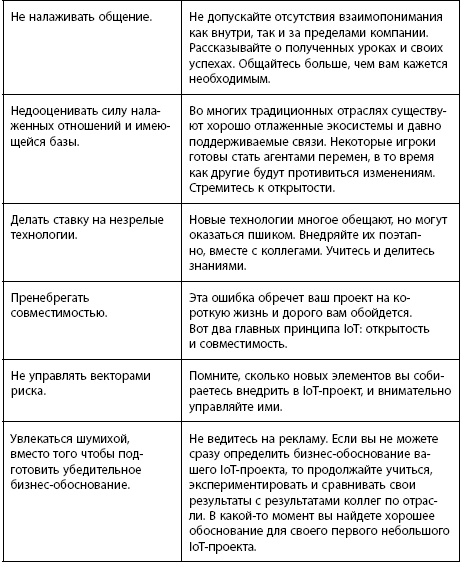

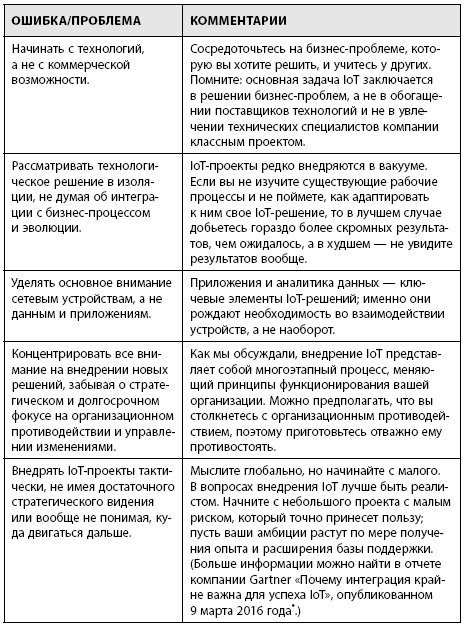

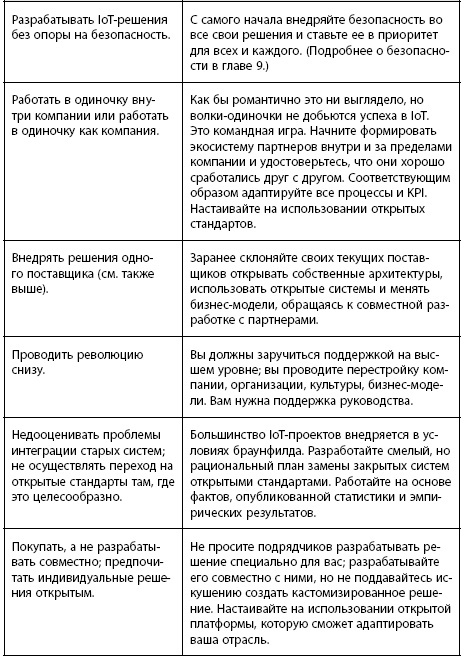

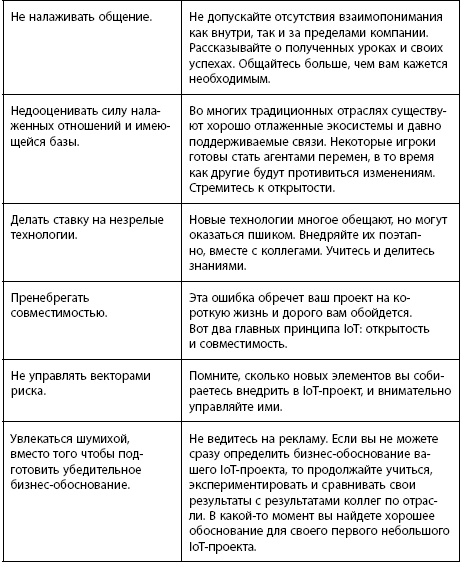

В приведенной ниже таблице 8.1 перечислены самые типичные группы ошибок и проблем, которые я наблюдал в последние несколько лет. Они делятся на несколько категорий, от организационных вопросов до недостатков бизнес-планирования и плохо проработанных проектов, от вопросов управления до проблем с партнерством, управлением изменениями и технологиями.

Таблица 8.1. Ошибки и проблемы при внедрении IoT-решений

9 марта 2016 года

[39]

Как я упоминал в начале этой главы, хорошие новости в том, что не все ошибки фатальны. Уверяю вас, на пути к IoT вы совершите немало ошибок. Вовремя заметив их, вы успеете исправиться и скорректировать курс. К примеру, однажды я участвовал в проекте, где нам надо было посещать один строительный объект. Сначала команду развернули на проходной из-за отсутствия необходимого разрешения. Сделав кучу звонков и заполнив кучу заявок, мы в конце концов получили доступ на объект. Ошибка не была фатальной, но стоила нам нескольких дней и немалого количества нервов. Ориентация на закрытые или полузакрытые технологии и системы тоже не убьет ваш проект. Однако, если вы хотите максимизировать выгоду и обеспечить своему проекту светлое будущее, в какой-то момент вам придется вернуться назад, заменить эти системы открытыми и перейти на принятые в отрасли стандартные технологии.

С другой стороны, случаются и фатальные ошибки – и их не стоит допускать ни в коем случае. К примеру, недостаток контроля за векторами риска, отсутствие интеграции с бизнес-процессами и попытка сделать все в одиночку, скорее всего, существенно повысят риски всего проекта, а также приведут к существенным перерасходам, нестабильной работе систем и разочаровывающим результатам.

Исправляя ошибки и преодолевая проблемы внедрения IoT, вы можете значительно подтолкнуть развитие собственной карьеры. Спрос на сотрудников, имеющих опыт работы с IoT, с каждым днем растет. Умелый менеджер может использовать опыт, полученный при внедрении IoT, чтобы быстро продвигаться по службе. Не стоит и сомневаться – в сфере IoT есть большие перспективы.

Теперь вы изучили чужие ошибки, но готовы ли начать собственный проект? Еще нет. Сначала надо обратить внимание на техническую сторону вопроса, для чего в следующих двух главах мы рассмотрим проблемы безопасности и стандартов и поговорим о технических аспектах внедрения IoT.

ТРАНСФОРМИРУЙТЕ КУЛЬТУРУ ВМЕСТЕ С ТЕХНОЛОГИЯМИ.

Как уже не раз здесь упоминалось, сегодня менеджеров больше всего тревожит безопасность IoT. Они боятся, что плохие парни проникнут в систему и причинят вред их данным, технологиям, сотрудникам и клиентам, украдут закрытую информацию или даже изменят рецептуру продуктов. Они боятся не только краткосрочного ущерба, но и долгосрочного негативного влияния на свои бизнес и бренд. Многие из этих страхов вполне оправданы, но некоторые и преувеличены. В следующей главе я приведу обзор текущего уровня безопасности IoT и покажу, где наблюдается прогресс, а где его еще не хватает, – по сути, опишу «хорошие, плохие и злые» сферы IoT. Но работы в правильном направлении уже ведутся. Немного страха не повредит, ведь он не позволяет нам расслабиться и оберегает нас от безрассудных ошибок. Как и в случае с другими сферами, безопасности IoT не стоит бояться – ее стоит изучать и практиковать.

Часть 3

Обзор IoT сегодняшнего и завтрашнего дня

Глава 9

Основы безопасности IoT

Сила IoT отчасти связана с его способностью работать не только в физическом мире реальных вещей, но и в виртуальном мире, где все вещи оцифрованы и существуют только в виде информации. Поскольку IoT работает в обоих мирах, он может посылать цифровые данные по сети удаленному контроллеру, прикрепленному к физическому устройству, скажем, к важному производственному станку или механизму. Затем эти данные велят станку включаться или выключаться в зависимости от ваших предпочтений.

Давайте подумаем об этом: у вас есть виртуальная система, удаленно контролирующая физический механизм. Теперь вы понимаете, почему в IoT так важна безопасность? При ее отсутствии хакер сможет включать и выключать ваши станки в любое время – возможно, даже в критический для вашего производства момент. Вероятно, вы даже не узнаете о проблеме и будете пытаться удаленно подключиться к станку, пока не поймете, что производство остановилось и вам необходимо отправить человека, чтобы он перезапустил станок вручную.

Слышали об атаке Stuxnet? Этот сетевой червь первым делом проник на иранскую атомную электростанцию. В результате его действий оборудование перегрелось и сломалось, из-за чего работу пришлось остановить на несколько месяцев. Затем этот червь проник на промышленные предприятия во многих странах, и специалистам пришлось принимать меры по предотвращению атак Stuxnet. Не зная точно, как именно работает вирус, они были вынуждены прибегнуть к сиюминутным решениям – например, защитить производственное оборудование сетевыми экранами. Впоследствии оказалось, что традиционные сетевые экраны, пережиток эпохи круговой ИТ-обороны, не могут справиться с атакой Stuxnet.