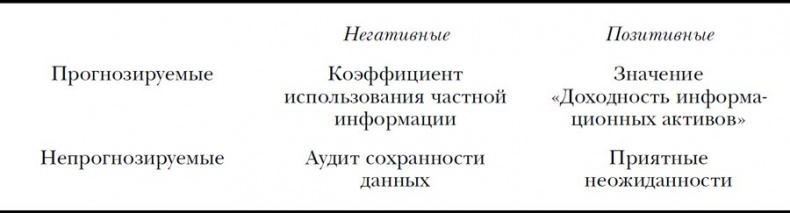

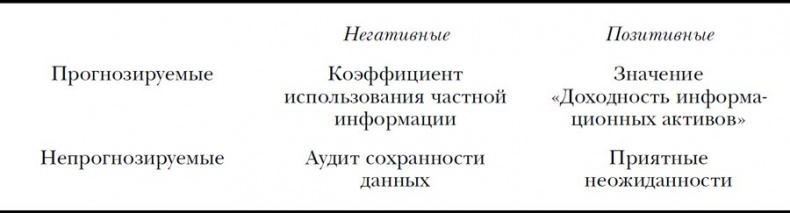

Обратите внимание, что я не предлагаю какие-то специальные показатели для непрогнозируемых позитивных результатов обработки данных и обозначаю их в матрице как «приятные неожиданности». Приятной неожиданностью может стать встреча с родственной душой на сайте знакомств, получение идеальной работы через LinkedIn, обнаружение информации о лечении непонятной болезни

[356] или ответа на жизненно важный вопрос. Хотя я уверен в том, что отдельные инфопереработчики будут все больше помогать нам в принятии важных жизненных решений, такие редкие счастливые моменты слишком субъективны и уникальны для агрегирования в единый показатель.

Теперь давайте рассмотрим три показателя для проверки инфопереработчиков.

Право на ознакомление с аудитом сохранности данных

Сообщения об очередном случае массовой утечки данных появляются едва ли не каждую пару месяцев. У каждой технологии есть свои плюсы и минусы. Большинство технологий, предполагающих впечатляющие изменения в повседневной жизни, несут и определенные риски, тем более если предусматривают сохранение определенной части работы за человеком. Управление автомобилем может закончиться аварией; предоставление данных для обработки может быть чревато их утечкой или хакерской атакой.

Автор книги «Преступления будущего»

[357] и консультант ООН, НАТО и Интерпола Марк Гудман подчеркивает, что от утечек данных нельзя отмахиваться, как от исключительно маловероятных событий. От 15 до 20 процентов мирового ВВП приходится на долю организованной преступности, в сферу интересов которой наряду с наркоторговлей, работорговлей и проституцией входят незаконный оборот информации и кража интеллектуальной собственности, причем доля доходов от киберопераций в общем обороте криминального бизнеса постоянно растет

[358].

Самые резонансные утечки данных (например, покупателей eBay

[359] и магазинов сети Target

[360], финансовой информации из банка JPMorgan Chase

[361], сведений сотрудников кинокомпании Sony Pictures

[362], пациентов медицинского страховщика Anthem

[363], избирателей из избирательной комиссии Филиппин

[364]) оказываются в центре внимания СМИ и становятся источником серьезных проблем

[365]. Однако случаев, когда отчеты о причинах происшедшего становились бы достоянием гласности, немного, равно как и открытых дискуссий о мерах, которые должны быть приняты той или иной компанией в целях укрепления безопасности. Была ли информация перехвачена на пути от одного узла к другому? Можно ли было выявить уязвимость системы собственными силами? Как можно определить, что инфопереработчик «достаточно надежен», чтобы доверить ему свои данные?

В случаях утечки данных компании обычно утверждают, что они бессильны перед лицом изощренной атаки. Иногда подобная «посмертная» оценка правдива. После взлома данных кинокомпании Sony Pictures ее представитель сказал, что «любые предположения относительно того, что компания могла бы защититься от этой атаки, глубоко ошибочны и идут вразрез с ключевыми выводами и комментариями ФБР»

[366]. Глава управления ФБР по борьбе с киберпреступностью свидетельствовал перед сенатом, что «использованная хакерская программа… с вероятностью 90 процентов преодолела бы любые средства сетевой защиты, применяемые сегодня в бизнесе, и, смею предположить, в правительственных учреждениях»

[367]. Вредоносная программа, использованная хакерами, по степени предсказуемости была сродни присутствию заразного больного на кухне ресторана: несмотря на все разумные меры предосторожности и значительные инвестиции в кибербезопасность, компания оказалась уязвимой, что привело к неожиданным и крайне негативным результатам.