СИ-агент: Хорошо, только, пожалуйста, не слишком долго. У нас вот-вот начнется посадка.

После мы услышали, как объект сказал коллеге: «Бедная женщина уже в аэропорту, улетает на медовый месяц и не может получить доступ к своему компьютеру, чтобы срочно решить одну проблему. Мы же можем как-то ей помочь?»

Конкретного содержания ответа мы не расслышали, но по тону догадались, что Дженнифер, по-видимому, будут пытаться спасти всем отделом. Через несколько минут объект поставил звонок в режим ожидания, но вскоре вернулся к разговору.

Объект: Миссис Тилли, у нас для вас есть свадебный подарок. Мой коллега прямо сейчас устанавливает на ваш компьютер нужную программу. Где-то через 10 минут вы сможете получить необходимый документ.

СИ-агент: Огромное вам спасибо, вы не представляете, как я вам благодарна! И мой муж будет просто счастлив, лучшего подарка и не придумаешь! Спасибо!

Объект: Как только коллега сообщит мне, что программа установлена, я отправлю вам на телефон одноразовый пароль. И вы сможете отправить необходимый документ.

СИ-агент: Ой, подождите, так не получится… Я же не взяла с собой рабочий телефон, я не смогу получить СМС…

Объект: Но, миссис Тилли… это правило обойти нельзя. Я не знаю, что еще можно сделать.

СИ-агент: Как же это ужасно. Это мне урок на всю жизнь!!! Как можно быть такой тупицей! Нужно всегда носить с собой рабочий телефон, всегда! Получается, придется отменять перелет и откладывать отпуск. Все равно огромное вам спасибо за помощь, что поделаешь, если я такая дура…

Объект: Нет! Нельзя так поступать, у вас же медовый месяц… [шепотом]: Послушайте, давайте я отправлю вам код в СМС на рабочий номер, а после просто зачитаю его вслух?

СИ-агент: Вы готовы это сделать? Боже мой, я сейчас заплачу.

Объект: Нет, не стоит. Сейчас мы все сделаем, и вы спокойно сядете на свой рейс и полетите отдыхать, не думая о работе.

Таким образом нам удалось получить удаленный доступ, пароль — и найти возможность серьезно навредить компании.

СОВЕТ ПРОФИ

Наверное, вы заметили, что я люблю эмоциональные легенды, в которых объект воздействия «помогает» или даже «спасает» меня. И не безосновательно. Когда мы даем человеку возможность довериться нам, в свою очередь доверяясь ему, это создает между нами сильную связь. Выделяется окситоцин, заставляющий человека быть последовательным в своем желании помочь вам, вне зависимости от того, насколько это действие может оказаться небезопасным.

Использование вишинга в качестве основной стратегии атаки может значительно облегчить работу пентестера. А убедительная легенда для успешного телефонного разговора основывается на открытых данных, которые, в свою очередь, можно собрать с использованием того же вишинга.

Вишинг: резюме

Вишинг — эффективный вектор атаки. С его помощью злоумышленники могут нанести компании существенный урон. Он может использоваться на разных этапах социально-инженерной атаки, и потому считается одним из самых мощных инструментов в СИ-арсенале.

Профессиональный социальный инженер, желающий достичь в своем деле успеха, не должен бояться телефонных разговоров. Учитесь их вести, даже если в обычной жизни предпочитаете общаться лично. Нужно уметь устанавливать раппорт, заручаться доверием и получать информацию от объектов воздействия, даже когда они вас не видят.

SMiSHing

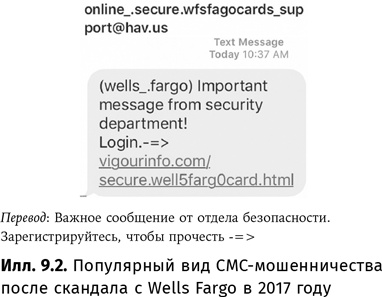

Раздел, посвященный этому методу, будет довольно коротким, потому что специалистам по проверке безопасности редко приходится использовать СМС-сообщения в ходе атаки. После скандала c Wells Fargo в 2017 году прокатилась волна СМС-мошенничеств. Многие из них были выстроены по той же схеме, что и текст на скриншоте 9.2. Большинство таких сообщений сформулированы просто, однако весьма эффективно справляются со своей задачей (которая чаще всего заключается в загрузке вредоносного кода на мобильное устройство и последующей кражи персональных данных).

В последние годы все чаще организуются атаки с использованием вредоносных кодов для мобильных операционных систем, направленных на получение доступа к устройству жертвы. Кроме того, все шире распространяется практика использования сотрудниками личных устройств на работе (BYOD). А взломав мобильное устройство, злоумышленники получают возможность читать электронную почту его владельца, удаленно включать видеокамеру и микрофон, а также использовать его как удаленную точку доступа. Разумеется, это вызывает беспокойство у представителей многих организаций.

Именно поэтому социальные инженеры тоже должны владеть этим методом воздействия. Вот несколько правил, отличающих SMiSHing от фишинга:

Краткость всему голова. Сообщение должно быть коротким и понятным. Никаких вступлений и заключений — только факты и ссылка.

Ссылки. Я считаю, что всегда имеет смысл создавать под атаку соответствующее доменное имя. Однако если сделать это невозможно, укороченные URL намного лучше работают в СМС, чем в электронной почте. Проверить ссылку на мобильном устройстве намного сложнее, поэтому только продвинутые пользователи сумеют заподозрить, что со ссылкой что-то не так.

Не скупитесь. Если ваша задача — сбор личных данных, не рассчитывайте, что объект воздействия не обратит внимания на неправдоподобность внешнего вида созданной вами страницы. Поэтому, чтобы СМС-проверка выявила все возможные угрозы, потратьте время на создание правдоподобных веб-страниц.

Не усложняйте. Объекты воздействия используют мобильные устройства, а значит, чем больше шагов им нужно будет сделать, тем ниже вероятность, что они пройдут этот путь до конца.

Чем больше сотрудников используют на работе собственные устройства (или вообще работают из дома), тем актуальнее становится этот вектор атаки для социальных инженеров.

В ближайшем будущем мобильные телефоны никуда не исчезнут. Более того, с годами их многофункциональность только увеличится, они все плотнее вписываются в нашу профессиональную жизнь. А значит, отслеживать подобные атаки будет еще сложнее.

Имперсонация

Имперсонация (выдавание себя за другого человека) — один из самых опасных для компаний и один из самых рискованных для социальных инженеров видов атаки. Поэтому его используют реже всего. Имперсонация предполагает, что социальный инженер изображает сотрудника компании-объекта или вызывающее доверие и обладающее определенными полномочиями лицо (представителя правоохранительных органов, наемного работника и т. п.).

Мы с моей командой получаем огромное удовольствие от подобных заданий, но, справедливости ради, надо учесть, что при этом мы практически ничем не рискуем. Если же на имперсонацию пойдет злоумышленник, ему придется планировать атаку тщательнейшим образом. У пентестеров есть возможность заручиться письмом, «освобождающим от тюрьмы»: оно позволит избежать проблем с законом даже в случае неудачи. Понятное дело, плохие парни этой привилегией не пользуются.